BẢN ĐIỂM TIN AN TOÀN THÔNG TIN NGÀY 03.10.2023

03/10/2023

1. Cuộc tấn công Red Crossed-Themed Phishing phân phối Dangerads nguy hiểm và backdoor

.png.aspx)

- Nhóm hacker AtlasCross được cho là đang sử dụng các cuộc tấn công phishing để phát tán hai backdoor có tên là DangerAds và AtlasAgent.

- Cuộc tấn công bắt đầu bằng một tài liệu Microsoft có nhúng mã độc, khi người dùng mở file word này, mã độc sẽ khởi chạy để thiết lập kết nối và đánh cắp thông tin nhạy cảm gửi đến máy chủ từ xa (data.vectorse [.]com) Nó cũng trích xuất một tệp có tên KB4495667.pkg (tên DangerAds), tệp này sẽ khởi chạy shellcode, dẫn đến việc triển khai AtlasAgent - một phần mềm độc hại - - C++ có khả năng thu thập thông tin hệ thống, vận hành shellcode và chạy các lệnh để đánh cắp dữ liệu, thông tin người dùng.

- Cả AtlasAgent và DangerAds đều tích hợp các tính năng lẩn tránh để khiến các công cụ bảo mật ít có khả năng phát hiện hơn. AtlasCross bị nghi ngờ đã xâm nhập vào các máy chủ công cộng bằng cách khai thác các lỗ hổng bảo mật đã biết và biến chúng thành C2 Server.

Đường dẫn chi tiết

2. ShadowSyndicate: Một nhóm tội phạm mạng mới được liên kết với 7 dòng ransomware

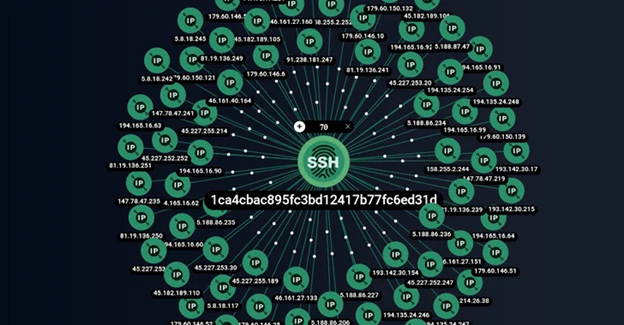

- Một nhóm tội phạm mạng mới có tên ShadowSyndicate được cho là đã sử dụng tới bảy loại ransomware khác nhau trong năm qua. Nhóm này, hoạt động từ ngày 16 tháng 7 năm 2022, có liên quan tới các ransomware chủng Quantum, Nokoyawa, BlackCat, Royal, Cl0p, Cactus và Play, đồng thời triển khai các công cụ đánh cắp thông tin sẵn có như Cobalt Strike và Silver.

- Các phát hiện này dựa trên SSH fingerprint (1ca4cbac895fc3bd12417b77fc6ed31d) được phát hiện trên 85 servers, 52 trong số đó đã được sử dụng làm C2 Server cho Cobalt Strike. Phần lớn server (23) được đặt tại Panama, tiếp theo là Síp (11), Nga (9), Seychelles (8), Costa Rica (7), Czechia (7), Belize (6), Bulgaria (3), Honduras (3) và Hà Lan (3).

- Group-IB cho biết họ cũng tìm thấy các cơ sở hạ tầng bổ sung kết nối với ShadowSyndicate để triển khai các hoạt động của phần mềm độc hại TrickBot, Ryuk/Conti, FIN7 và TrueBot.

- Nhóm này thường sử dụng các phương pháp khác nhau để giành quyền truy cập và duy trì kết nối trên mạng của nạn nhân. Sau đó, chúng mã hóa và lấy cắp dữ liệu của nạn nhân và thường đe dọa công khai dữ liệu bị đánh cắp, sử dụng các cuộc tấn công DDoS hoặc quấy rối khách hàng của nạn nhân để ép nạn nhân trả tiền.

Đường dẫn chi tiết.

3. Google phát hành bản vá cho lỗ hổng Zero-Day

- Google hôm thứ Tư đã tung ra các bản sửa lỗi để giải quyết lỗi zero-day trong trình duyệt Chrome. Được theo dõi là CVE-2023-5217, lỗ hổng có mức độ nghiêm trọng cao được mô tả là lỗi tràn bộ đệm dựa trên heap trong thư viện libvpx của phần mềm video codec của Google

- Việc khai thác các lỗi tràn bộ đệm như vậy có thể dẫn đến crash chương trình hoặc việc thực thi mã tùy ý, ảnh hưởng đến tính khả dụng và tính toàn vẹn của mã. Ngoài lỗ hổng nói trên, bản vá còn giải quyết 4 lỗ hổng zero-day trong Google Chrome:

+ CVE-2023-2033 (điểm CVSS: 8,8) - type confusion trong V8

+ CVE-2023-2136 (điểm CVSS: 9,6) - integer overflow trong Skia

+ CVE-2023-3079 (điểm CVSS: 8,8) - type confusion trong V8

+ CVE-2023-4863 (điểm CVSS: 8,8) - heap buffer overflow trong WebP

- Google khuyến nghị người dùng nên nâng cấp lên phiên bản Chrome 117.0.5938.132 dành cho Windows, macOS và Linux để giảm thiểu các mối đe dọa tiềm ẩn. Người dùng các trình duyệt dựa trên Chrome như Microsoft Edge, Brave, Opera và Vivaldi cũng nên áp dụng các bản sửa lỗi khi chúng có sẵn.

Đường dẫn chi tiết.

4. Hacker khai thác lỗ hổng trong Openfire để mật mã hóa máy chủ

- Hacker đang nhắm đến một lỗ hổng nghiêm trọng của máy chủ tin nhắn Openfire để mật mã hóa máy chủ bằng ransomware và cài đặt các công cụ đào tiền ảo. Openfire là một máy chủ trò chuyện mã nguồn mở viết bằng Java được sử dụng rộng rãi.

- Lỗ hổng đang được nhắc đến có mã là CVE-2023-32315 (CVSS: 7.5) là lỗ hổng bỏ qua xác thực gây impact đến Openfire administration console, cho phép hacker không cần xác thực mà vẫn có quyền tạo tài khoản quản trị trên các máy chủ có lỗ hổng. Hacker sử dụng các những tài khoản này để cài đặt các plugin Java độc hại (tệp JAR) nhằm thực thi các yêu cầu HTTP GET và POST. Lỗ hổng nguy hiểm này ảnh hưởng đến tất cả các phiên bản Openfire từ 3.10.0, cho đến 4.6.7 và từ 4.7.0 đến 4.7.4.

- Mặc dù Openfire đã khắc phục lỗi này với các phiên bản 4.6.8, 4.7.5 và 4.8.0 nhưng VulnCheck báo cáo rằng vẫn có hơn 3.000 máy chủ Openfire vẫn đang chạy phiên bản có lỗ hổng. Dr. Web phát hiện một số plugin JAVA độc hại như helloworld-openfire-plugin-assembly.jar, product.jar và bookmarks-openfire-plugin-assembly.jar.

- Dr. Web phát hiện các trojan được sử dụng trong các cuộc tấn công sau khi hacker thiết lập một honeypot Openfire. Payload đầu tiên trong cuộc tấn công là một trojan đào tiền ảo dựa trên Go được gọi là Kinsing. Các hacker khai thác CVE-2023-32315 để tạo một tài khoản quản trị có tên "OpenfireSupport", sau đó cài đặt một plugin độc hại có tên "plugin.jar" để tải payload đào tiền và cài đặt nó trên máy chủ.

- Trong một trường hợp khác, hacker đã cài đặt một C-based UPX-packed backdoor, dựa theo một infection chain tương tự.

Đường dẫn chi tiết.

5. Lỗ hổng của Modern GPUs bị tấn công bằng GPU.zip side-channel

- Các nhà nghiên cứu đến từ bốn trường đại học ở Mỹ đã phát triển một loại tấn công GPU side-channel sử dụng nén dữ liệu để rò rỉ dữ liệu hình ảnh nhạy cảm từ các card đồ họa khi truy cập trang web. Các nhà nghiên cứu đã chứng minh sự hiệu quả của cuộc tấn công "GPU.zip" này bằng cách thực hiện các cuộc tấn công lấy pixel qua bộ lọc SVG xuyên nguồn gốc thông qua trình duyệt Chrome.

- Các nhà nghiên cứu đã tiết lộ lỗ hổng này cho các nhà sản xuất card video bị ảnh hưởng vào tháng 3 năm 2023. Tuy nhiên, cho đến tháng 9 năm 2023, không có nhà sản xuất card GPU bị ảnh hưởng nào (AMD, Apple, Arm, NVIDIA, Qualcomm) hoặc Google (Chrome) đã tung ra các bản vá để giải quyết vấn đề.

- Việc nén dữ liệu (data compression) tạo ra DRAM traffic phụ thuộc vào dữ liệu và cache sử dụng, việc này có thể gây rò rỉ thông tin bí mật do đó các phần mềm sẽ được tắt nén khi xử lí dữ liệu nhạy cảm. Các nhà nghiên cứu về GPU.zip giải thích rằng tất cả các modern graphic processor đặc biệt là các chip tích hợp Intel và AMD, thực hiện nén dữ liệu có thể quan sát thông qua phần mềm.

- Những GPUs hiện đại thực hiện phương pháp rủi ro này như một giải pháp cho việc tối ưu hóa vì nó giúp tiết kiệm băng thông bộ nhớ và cải thiện hiệu suất mà không cần phần mềm. Việc nén này thường không được đề cập trên tài liệu(undocumented) và dành riêng cho nhà cung cấp(vendor-specific), đồng thời các nhà nghiên cứu đã tìm ra cách khai thác dự liệu hình ảnh bị rò rỉ từ GPU.

- GPU.zip gây ảnh hưởng đến hầu hết các GPU bao gồm AMD, Apple, Arm, Intel, Qualcomm, và NVIDIA nhưng không phải tất cả các card đều bị ảnh hưởng. Việc các nhà cung cấp bị ảnh hưởng không khắc phục vấn đề này bằng cách tối ưu hóa phương pháp nén dữ liệu và giới hạn hoạt động của nó đối với các trường hợp không nhạy cảm(non-sensitive) càng tăng thêm rủi ro.

Đường dẫn chi tiết

6. Rò rỉ dữ liệu khai sinh trẻ con BORN Ontario ảnh hưởng đến 3.4 triệu người

- Better Outcomes Registry & Network (BORN), một tổ chức chăm sóc sức khỏe được tài trợ bởi chính phủ Ontario đã bị tấn công ransomware clop trong chiến dịch MOVEit. Chiến dịch MOVEit sử dụng một lỗ hổng zero-day có mã CVE-2023-34362 có điểm CVSS 9.8 trong phần mềm Progress MOVEit Transfer để xâm nhập và lấy dữ liệu từ hàng ngàn tổ chức trên toàn thế giới.

- Dữ liệu bị tiết lộ bao gồm các thông tin sau đây:

+ Họ và tên đầy đủ

+ Địa chỉ nhà

+ Mã bưu chính

+ Ngày sinh

+ Số thẻ bảo hiểm y tế

- Tùy thuộc vào loại chăm sóc mà BORN đã nhận, dữ liệu bổ sung sau đây cũng có thể bị tiết lộ:

+ Ngày sử dụng dịch vụ/chăm sóc,

+ Kết quả xét nghiệm lab,

+ Yếu tố rủi ro thai kỳ,

+ Kiểu sinh sản,

+ Các thủ tục,

+ Kết quả thai kỳ và ngày sinh

- BORN đã tạo một trang web với thông tin về tác động của sự cố này đối với bệnh nhân và ai có khả năng bị ảnh hưởng bởi việc đánh cắp dữ liệu. Mặc dù xác nhận vụ việc vi phạm dữ liệu, BORN cho biết hiện chưa có bằng chứng cho thấy bất kỳ dữ liệu bị đánh cắp nào đã được lưu hành trên dark web.

Đường dẫn chi tiết