Hơn 900 website Việt Nam bị tấn công, nhiều đơn vị vẫn chưa đề cao cảnh giác

17/06/2015

Sáng 30/5, Cục An toàn thông tin (Bộ Thông tin và Truyền thông) ghi nhận hoạt động không ổn định của Cổng thông tin điện tử của một cơ quan trung ương. Đây là dấu hiện của một cuộc tấn công từ chối dịch vụ (DoS). Cuộc tấn công này được tiếp tục thực hiện vào ngày 31/5 và các ngày tiếp theo với lưu lượng nhỏ hơn.

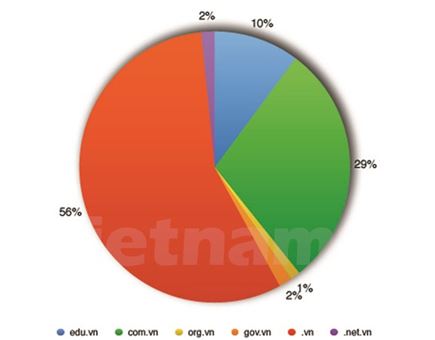

Cũng trong ngày 30/5, một số trang thông tin điện tử mang tên miền .vn của Việt Nam bắt đầu bị tấn công hàng loạt. Đến nay, tổng cộng đã có hơn 900 trang web tại Việt Nam bị tấn công thay đổi giao diện hoặc tải tệp tin trái phép. Trong số đó, có khoảng 10 trang có tên miền .gov.vn.

Chuyên gia của Trang thông tin securitydaily.net cho biết, nhiều khả năng các đợt tấn công dồn dập vào website của Việt Nam là do nhóm hacker 1937cn.net của Trung Quốc. Hiện, đã có thêm vài nhóm hacker tham gia tấn công cùng với 1937cn.net, nhưng không dồn dập bằng những ngày qua.

Đợt tấn công này có các đặc điểm giống như các đợt tấn công khác của hacker khi có các sự kiện quan trọng diễn ra tại Việt Nam. Điển hình như thời gian sự kiện 30/4 - 1/5 hay kỳ nghỉ Lễ Quốc khánh năm 2014.

Về mặt xã hội, đợt tấn công được cho rằng xuất phát từ các diễn biến “nóng” trong tình hình thời sự đang diễn ra, trong đó có thể có từ sự ảnh hưởng của Đối thoại Shangri-la được tổ chức tại Singapore hồi cuối tháng 5 vừa qua.

Sau khi sự cố xảy ra, Trung tâm Ứng cứu khẩn cấp máy tính VNCERT đã có các cảnh báo đến các ISP, các đầu mối ứng cứu sự cố và hướng dẫn về mặt kỹ thuật cũng như hỗ trợ các trang thông tin điện tử thuộc khối cơ quan nhà nước khắc phục và đưa các trang này trở lại hoạt động.

Cho đến nay, hầu hết các trang .gov.vn gặp sự cố trong đợt tấn công mới nhất đã được khắc phục sự cố. Tuy nhiên, vẫn còn nhiều website chưa quay trở lại hoạt động bình thường và nhiều trang vẫn tiếp tục bị tấn công, trong đó có các trang có tên miền .edu.vn.

|

|

Tỷ lệ trang web có tên miền .vn của Việt Nam bị tấn công trong tháng Năm. (Tư liệu tham khảo. Nguồn: Cục ATTT) |

Các chuyên gia cho rằng, kỹ thuật các tin tặc sử dụng trong các cuộc tấn công này không cao. Chủ yếu dựa vào các điểm yếu an toàn thông tin đã được công bố trong thời gian trước.

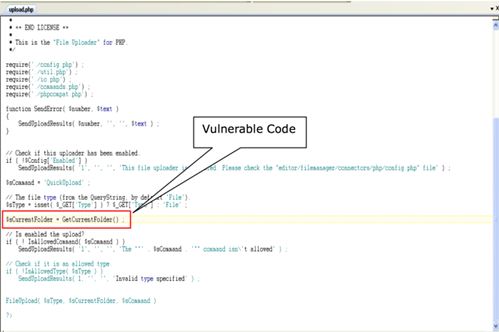

Tuy nhiên, việc thiếu nhận thức và trách nhiệm về an toàn thông tin của một số cơ quan và cá nhân đã dẫn đến việc không kịp thời nâng cấp, vá lỗi dẫn đến việc bị tin tặc tấn công. Có thể kể tên điểm yếu được lợi dụng nhiều nhất là trên thành phần phần mềm FCKEditor đã quá cũ và không được cập nhật trên các trang thông tin này.

Trong thời điểm hiện tại, Cục An toàn thông tin và VNCERT đang tiếp tục theo dõi và hỗ trợ các đơn vị bị tấn công để khôi phục hoạt động cũng như vá các điểm yếu bảo mật để tránh các tấn công tương tự trong tương lai.

|

Lỗ hổng trong FCKEditor

FCKeditor (còn gọi là CKEditor) là một trình soạn thảo HTML mã nguồn mở theo kiểu WYSIWYG của CKSource. Chương trình này có thể tích hợp vào các web site mà không cần cài đặt. CKEditor tương thích với hầu hết các trình duyệt Internet và được sử dụng rất rộng rãi.

Lỗi chủ yếu do các website đang dùng bản cũ và không xóa các form upload test mặc định có trong FCKEditor. Khi triển khai FCKeditor chưa cấu hình phân quyền thư mục, phân quyền thực thi trong các thư mục upload của Web Server. Kẻ tấn công có thể lợi dụng để upload các file với nội dung xấu lên website hoặc upload các webshell lên Website nhằm chiếm quyền điều khiển website.

Để khắc phụ lỗi này, quản trị website nên thực hiện các công việc sau:

- Xóa các thư mục upload test trên website.

- Cấu hình phân quyền thư mục, phân quyền thực thi theo kiểu file trong thư mục upload.

- Có thể cập nhật phiên bản mới của FCKEditor

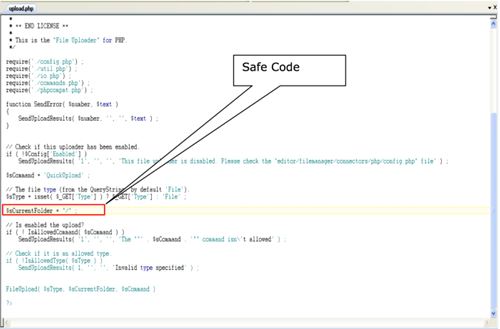

- Bạn cũng có thể khắc phục thủ công bằng cách thay đổi trực tiếp mã nguồn trong tệp tin upload.php. Thay đổi ‘sCurrentFolder = GetCurrentFolder()’ thành ‘sCurrentFolder = “/”’.

|

Mã nguồn có lỗ hổng |

|

Mã nguồn an toàn |

|

Theo Vietnam+